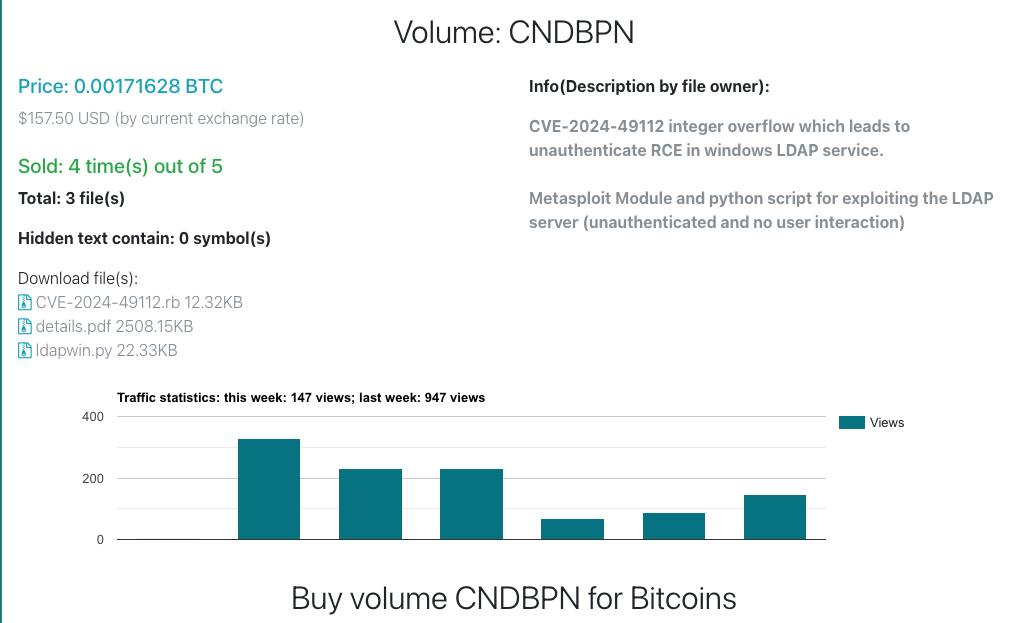

В Декабрьском бюллетене безопасности Microsoft есть бага CVE-2024-49112 о которой пошумели и думали она закроется патчем. Но нет… В паблике продают PoC за 157$

Уязвимость в протоколе Lightweight Directory Access Protocol (LDAP) в Microsoft Windows. Позволяет неаутентифицированным злоумышленникам удалённо выполнять произвольный код через специально сформированные LDAP-запросы. Это может привести к захвату системы и утечке данных.

💡 Почему это важно:

☠️ Неконтролируемый доступ к уязвимым системам.

☠️ Потенциальная утечка данных и сбои в работе сервисов.

☠️ Риск массового компрометации сети.

🛡️ Рекомендуемые действия:

✅ Проверьте, что входящие RPC-соединения разрешены только для доверенных внутренних сетей.

✅ Убедитесь, что контроллеры домена не имеют прямого доступа в Интернет (только DNS если он у Вас на контроллере).

✅ Проверьте систему на наличие уязвимых конфигураций с помощью скриптов или специализированных инструментов.

✅ Установите последние патчи безопасности от Microsoft.

✅ Мониторьте LDAP и RPC-трафик для выявления подозрительной активности.

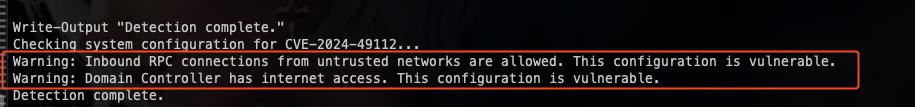

Скрипт для чека доступа по RPC и выхода в интернет (для проверки админами на контроллерах)

# Detection script for CVE-2024-49112

Write-Output "Checking system configuration for CVE-2024-49112..."

# Check if the system is a Domain Controller

$isDomainController = (Get-WmiObject Win32_ComputerSystem).DomainRole -eq 4 -or (Get-WmiObject Win32_ComputerSystem).DomainRole -eq 5

if (-not $isDomainController) {

Write-Output "This system is not a Domain Controller. No action needed."

exit

}

# Check if inbound RPC from untrusted networks is blocked

$rpcsrvstatus = Get-NetFirewallRule -DisplayName "*RPC*" | Where-Object {$_.Direction -eq "Inbound" -and $_.Enabled -eq "True"}

if ($rpcsrvstatus) {

Write-Output "Warning: Inbound RPC connections from untrusted networks are allowed. This configuration is vulnerable."

} else {

Write-Output "Inbound RPC connections from untrusted networks are blocked."

}

# Check if the Domain Controller has internet access

$internetAccess = Test-Connection -ComputerName "1.1.1.1" -Count 2 -Quiet

if ($internetAccess) {

Write-Output "Warning: Domain Controller has internet access. This configuration is vulnerable."

} else {

Write-Output "Domain Controller does not have internet access."

}

Write-Output "Detection complete."

Уязвимость в протоколе Lightweight Directory Access Protocol (LDAP) в Microsoft Windows. Позволяет неаутентифицированным злоумышленникам удалённо выполнять произвольный код через специально сформированные LDAP-запросы. Это может привести к захвату системы и утечке данных.

💡 Почему это важно:

☠️ Неконтролируемый доступ к уязвимым системам.

☠️ Потенциальная утечка данных и сбои в работе сервисов.

☠️ Риск массового компрометации сети.

🛡️ Рекомендуемые действия:

✅ Проверьте, что входящие RPC-соединения разрешены только для доверенных внутренних сетей.

✅ Убедитесь, что контроллеры домена не имеют прямого доступа в Интернет (только DNS если он у Вас на контроллере).

✅ Проверьте систему на наличие уязвимых конфигураций с помощью скриптов или специализированных инструментов.

✅ Установите последние патчи безопасности от Microsoft.

✅ Мониторьте LDAP и RPC-трафик для выявления подозрительной активности.

Скрипт для чека доступа по RPC и выхода в интернет (для проверки админами на контроллерах)

# Detection script for CVE-2024-49112

Write-Output "Checking system configuration for CVE-2024-49112..."

# Check if the system is a Domain Controller

$isDomainController = (Get-WmiObject Win32_ComputerSystem).DomainRole -eq 4 -or (Get-WmiObject Win32_ComputerSystem).DomainRole -eq 5

if (-not $isDomainController) {

Write-Output "This system is not a Domain Controller. No action needed."

exit

}

# Check if inbound RPC from untrusted networks is blocked

$rpcsrvstatus = Get-NetFirewallRule -DisplayName "*RPC*" | Where-Object {$_.Direction -eq "Inbound" -and $_.Enabled -eq "True"}

if ($rpcsrvstatus) {

Write-Output "Warning: Inbound RPC connections from untrusted networks are allowed. This configuration is vulnerable."

} else {

Write-Output "Inbound RPC connections from untrusted networks are blocked."

}

# Check if the Domain Controller has internet access

$internetAccess = Test-Connection -ComputerName "1.1.1.1" -Count 2 -Quiet

if ($internetAccess) {

Write-Output "Warning: Domain Controller has internet access. This configuration is vulnerable."

} else {

Write-Output "Domain Controller does not have internet access."

}

Write-Output "Detection complete."