SecuriXy.kz

Все самое интересное из мира информ. безопасности и IT 👍🏻

Обсуждаем, делимся, умнеем

https://securixy.kz

Обратная связь - @feedback_securixy_bot

Хахатушки - @memekatz

Hack the Box RUS - @HTB_RUS Связанные каналы | Похожие каналы

5 193

obunachilar

Kanalda mashhur

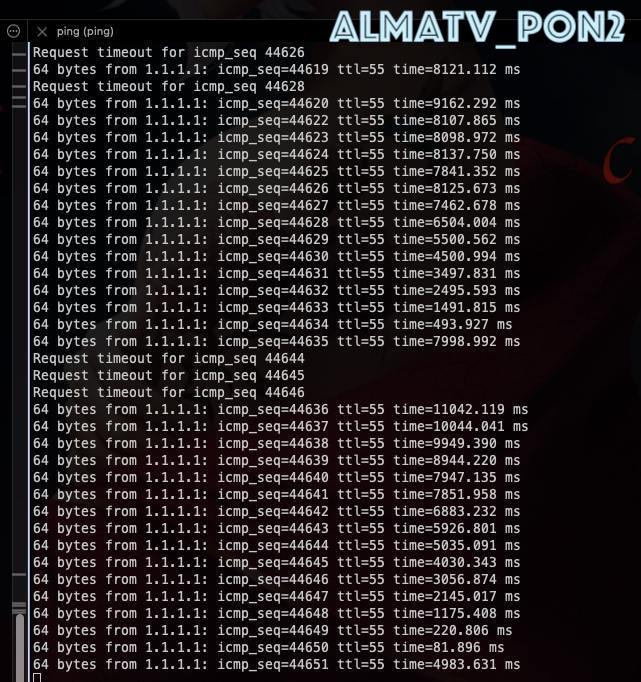

Оффтоп про интернет-провайдеров и сотовую связь в Казахстане. Работа из дома или офиса требует с...

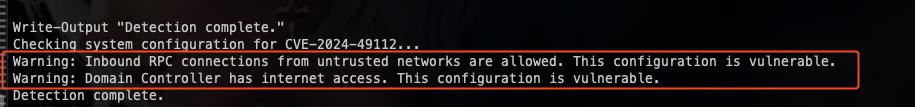

В Декабрьском бюллетене безопасности Microsoft есть бага CVE-2024-49112 о которой пошумели и дума...

Всё чаще на проектах встречаю 2FA на критичных серверах , на которые хочется войти именно по RDP,...

Дорогие друзья, 2024 год был насыщенным и непростым - усиление киберугроз для облачных сервисов,...

Приветствую Вас в новом 2025 году дорогие подписчики! Надеемся, что все в здравии и в бодрости д...