SecuriXy.kz

Все самое интересное из мира информ. безопасности и IT 👍🏻

Обсуждаем, делимся, умнеем

https://securixy.kz

Обратная связь - @feedback_securixy_bot

Хахатушки - @memekatz

Hack the Box RUS - @HTB_RUS Related channels | Similar channels

5 185

subscribers

Popular in the channel

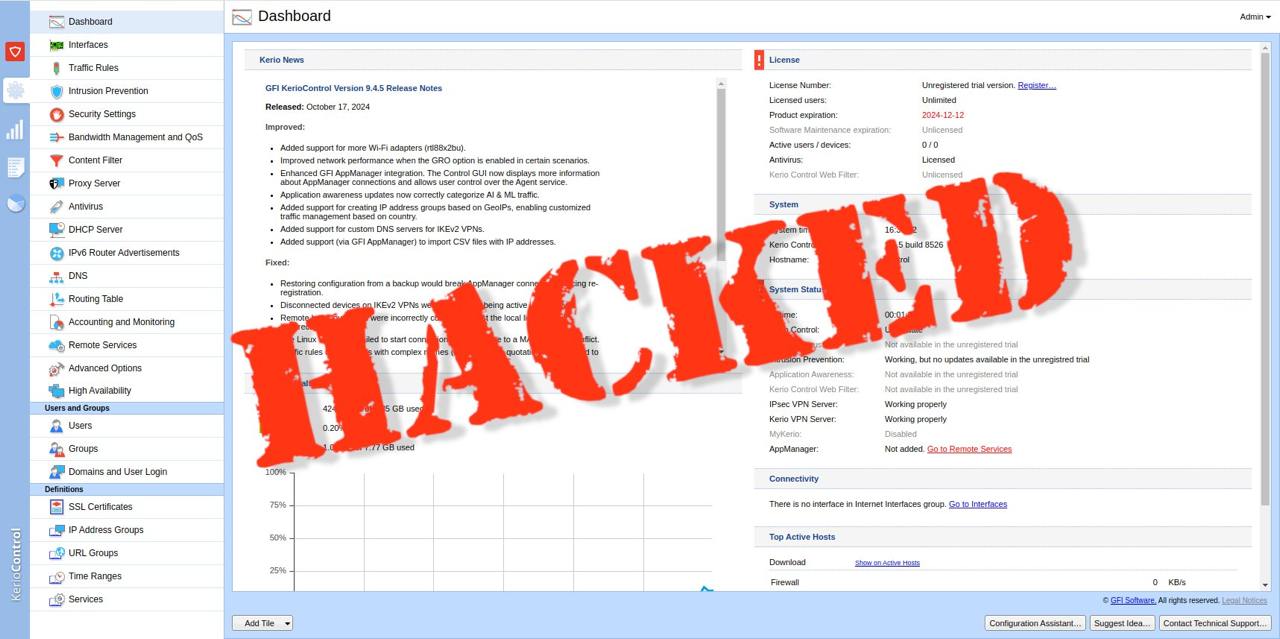

🔥 Критическая уязвимость в Kerio Control 🔥 🚨 #CVE-2024-52875 - Обнаружена уязвимость в Kerio Con...

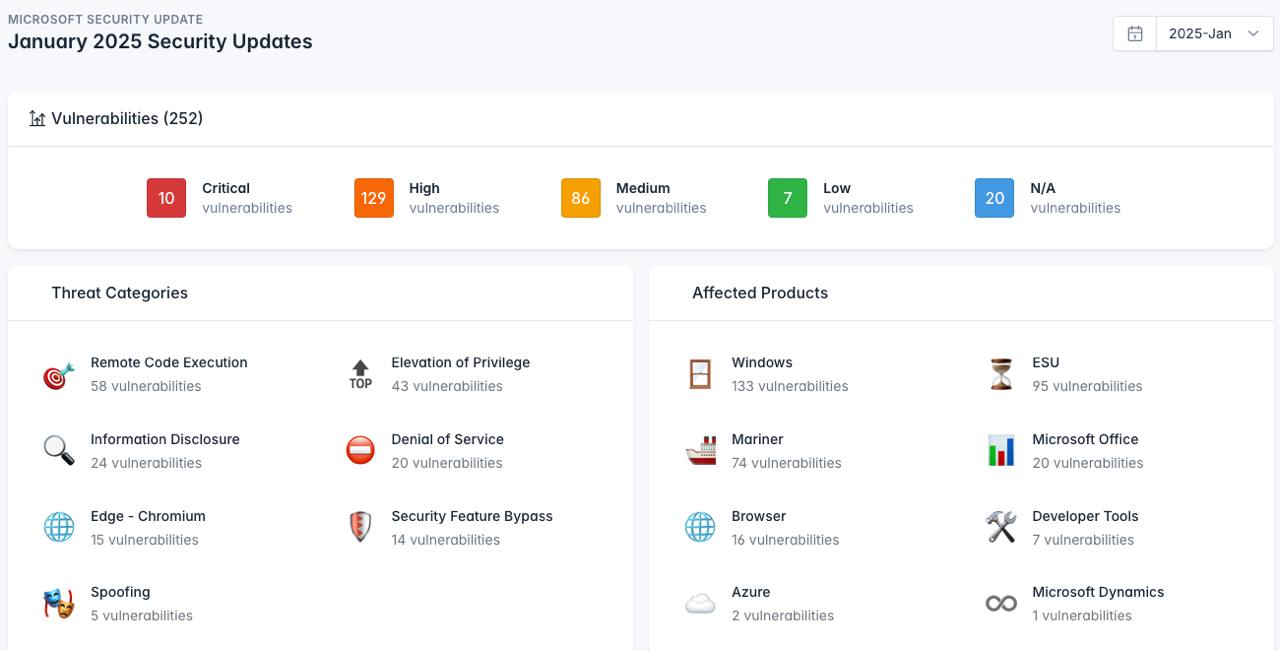

🔥 Критическая уязвимость в Microsoft Outlook: CVE-2025-21298 (Zero Click) 🔥 🚨 Описание: Уязвимос...

Приветствую Вас в новом 2025 году дорогие подписчики! Надеемся, что все в здравии и в бодрости д...

Век живи - век учись... Интересный встроенный функционал #Evil-WinRM узнал недавно изучая очеред...

Ivanti Connect Secure VPN Targeted in New Zero-Day Exploitation🖥 С середины декабря 2024 года ат...